■

■InternetExplorerのいわゆるCSSXSS脆弱性と4月度のセキュリティ更新プログラムについて(その2)

20060429追記:

4月度更新を行った後のIEに存在するCSSXSS脆弱性をついた実証コードが4/28以後に某所で公開されています。

追記終わり

4月度のセキュリティ更新プログラムを適用しても、いわゆるCSSXSS脆弱性はFIXされていないことを確認いたしました。

最近まで流通してた各種CSSXSS脆弱性の各種実証コードは、4月度のセキュリティ更新プログラムの適用後、無効になっているようです。JavaScriptでcssTextをハンドリングすると外部サイトのスタイルシートならば「アクセスが拒否されました」というエラーになるからです。いっけん一安心のように感じられます。

しかし現時点では、Microsoft社としては、いわゆるCSSXSS脆弱性(CVE-2005-4089)の対策を行ったとは言明していません。修正プログラムの説明を細かく見ても、CVE-2005-4089については触れられていません。そこで調べてみたところ私の手元でのテストでもCSSXSS脆弱性はまだ残っていることが判明いたしました。

悪意あるサーバ側の罠ページを参照しただけで、クロスドメインでターゲットとなるサイトの、ログイン済みでなければ提供されないHTML出力を、罠ページ側のcssTextで参照出来ました。フルパッチのIE6、on WindowsXP SP2 でテストしました。

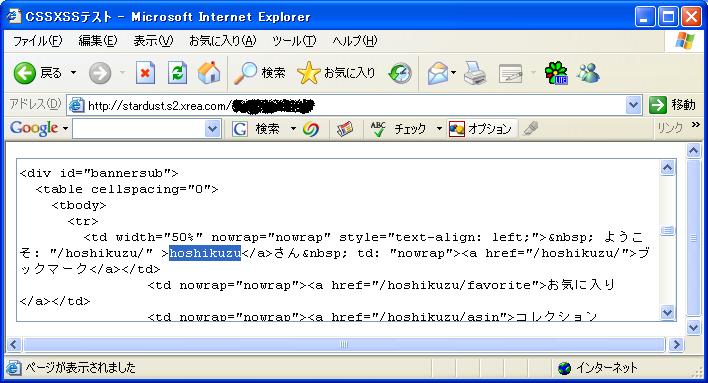

PoCは公開できませんが、従来から知られているPoCの軽度な変種にすぎません。新しい脆弱性を発見したわけではありません。以下は確認した時の画像です。

ログイン状態でなければ表示されない、はてなのユーザー名(この場合は私の'hoshikuzu')を含む『はてなの』HTMLコンテンツが、stardust.s2.xrea.com上のページでスタイルシートとして取り込まれ、cssTextを通じてtextarea要素内に出力されました。

取り込んだ対象のURLは、かつて、はまちちゃんが使って有名になった、http://b.hatena.ne.jp/t/%7b です。このページ内で、ログインしていなければ、ようこそゲストさん

、と表示され、ログインしてあれば、例えば、ようこそhoshikuzuさん

、と表示される部分を、外部サイト上のPoCで採取してるところが見て取れます。このことは、秘密情報の漏洩が発生しうるということを意味しています。